相信没有人会喜欢密码,用户不喜欢、IT 人员不喜欢,更为重要的是,密码其实是一种非常不安全的验证方式,但人们的日常生活和工作却依旧依赖于它。由于密码可被猜测、多处使用相同密码时可被用于撞库、社会工程也可能导致用户不知不觉地将凭证交给坏人,介于这些诸多不安全因素,微软也在试图将密码这一过气验证方式丢弃到「回收站」中。

Windows Hello

为了结束这一安全困境,微软在 Windows 10 中引入了 Windows Hello,通过它用户可以设置 PIN 码或其它基于生物识别的身份验证方法,而无需密码即可登录 Windows。如果你的设备不支持生物识别身份验证,微软也强烈建议使用 PIN 码取代密码登录,以降低密码泄露的风险。如果 PIN 码被盗用,黑客也只能访问当前设备而不是 Microsoft 帐户,因为 PIN 码直接与设备绑定,无法在多设备间使用。

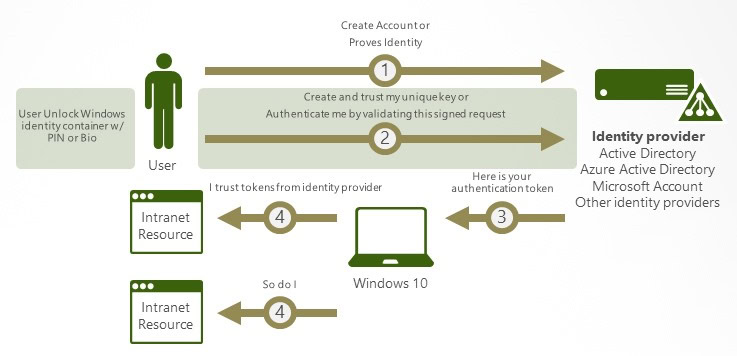

Windows Hello 的注册过程其实是一个两步验证过程,需要在身份提供程序(如 Azure AD 和用户帐户)之间建立信任关系,此后用户只需进行「签章」即可完成验证。Windows Hello 目前支持以下类型的帐户和方式:

- Microsoft 账户

- Active Directory 账户

- Azure AD 账户

- FIDO v2.0 身份验证

Windows Hello 通过在受信任的平台模块(TPM)或基于软件的容器中创建密钥对来取代密码,而非依赖共享机密。当用户使用 PIN 或生物验证登录时,如果身份验证通过,则信任身份提供程序会向用户颁发认证令牌。

Windows Hello for Business

在 Windows 10 刚发布之初,微软推出了 Microsoft Passport for Work 和 Windows Hello 这两项单独技术。但为了简化部署,这两个产品已合并为 Windows Hello for Business。

除此之外,Windows Hello for Business 还增加了对基于证书的身份验证支持,并且可以通过组策略或移动设备管理(MDM)策略进行管理。

Windows Hello 提供双因素身份验证,其中一个因素是绑定到设备的密钥或证书,第二因素可基于 PIN 或生物特征进行验证(绑定本地设备,不会漫游)。拥有公钥基础架构(PKI)的企业可以使用基于证书认证的 Windows Hello,但如果硬件支持 TPM,则由 TPM 生成基于硬件的密钥以提供最安全的解决方案,而无需 PKI。

最新评论

如果你关联了「Microsoft 帐户」,那个图标没法隐藏。

设置>系统 右上角更新左边的 Microsoft365权益 推广咋删掉,求告知

不要在意那些细节啦,安装器而已,几年才用一次。

有广告啊,你装插件屏蔽了吧……🤣