作为逐步弃用「NTLM 身份认证」计划的一部分,微软为 Windows 11 24H2 和 Windows Server 2025 引入了一项全新的BlockNTLMv1SSO注册表项,帮助管理员更精细地控制「基于 NTLMv1 派生凭据」的使用场景。

这些更新不仅是为了应对 NTLM 固有的安全缺陷,也为企业向Kerberos等现代身份验证过渡,提供了宝贵的缓冲时间。

NTLM 的弃用背景

- 尽管微软已经在 Windows 11 24H2 和 Windows Server 2025 中正式移除了 NTLMv1 协议,但在某些特定场景下,例如 AD 域环境中的

MS-CHAPv2身份验证,仍然可能残留部分相关加密算法。 - 弃用 NTLM 的根本目的,在于彻底消除老旧身份验证机制带来的攻击面。事实上,一些漏洞在企业环境中已经屡次被黑客利用。

全新的 BlockNTLMv1SSO 注册表项

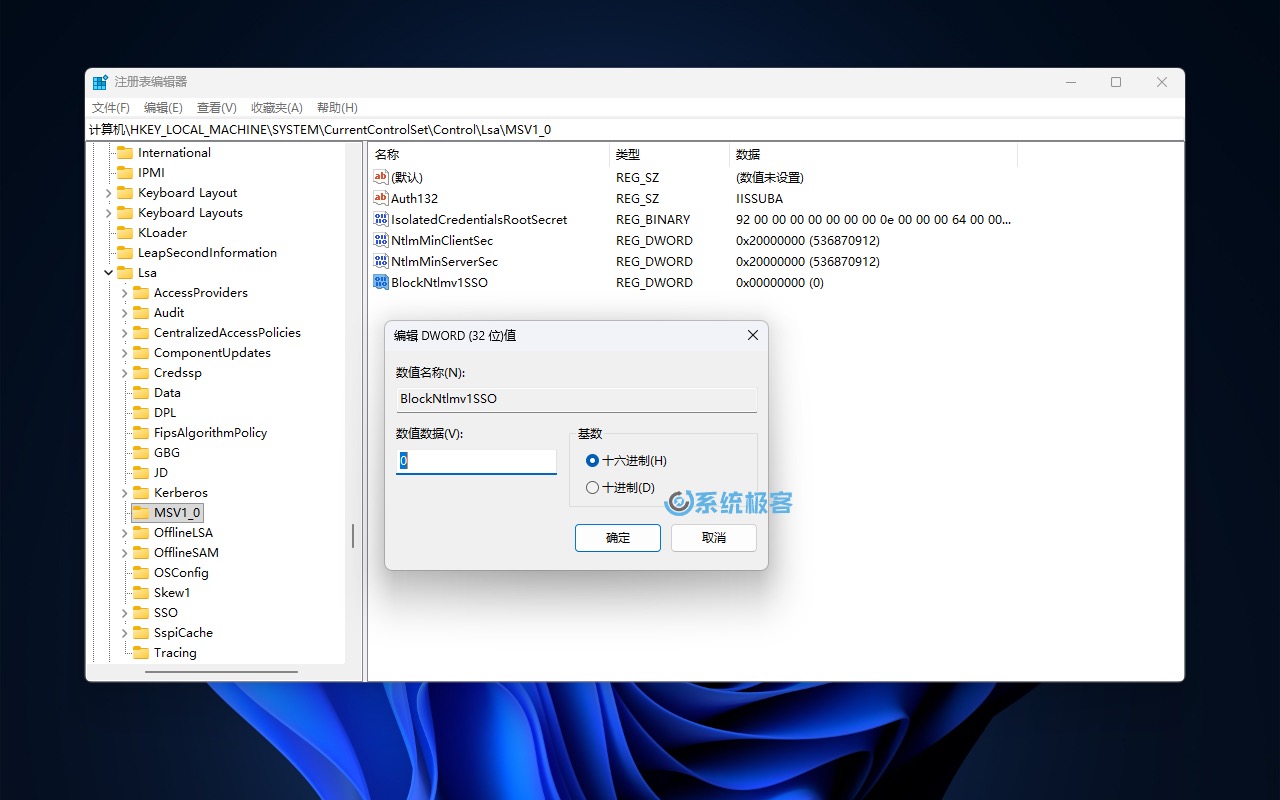

为实现对 NTLMv1 派生凭据使用的精细化控制,微软新增了一个关键的注册表项:

- 注册表路径:

HKEY_LOCAL_MACHINE\SYSTEM\currentcontrolset\control\lsa\msv1_0

- 键值名称:

BlockNtlmv1SSO - 类型:

REG_DWORD

该注册表项有 2 个值:

| 注册表值 | 模式 | 描述 |

|---|---|---|

0(默认值) | 审计模式 | 系统会记录所有使用 NTLMv1 派生凭据的请求,并生成 ID 4024 事件(警告日志),但不会阻止请求本身。 |

1 | 强制模式 | 所有使用 NTLMv1 派生凭据的请求会被直接阻止,并生成 ID 4025 事件(错误日志)。 |

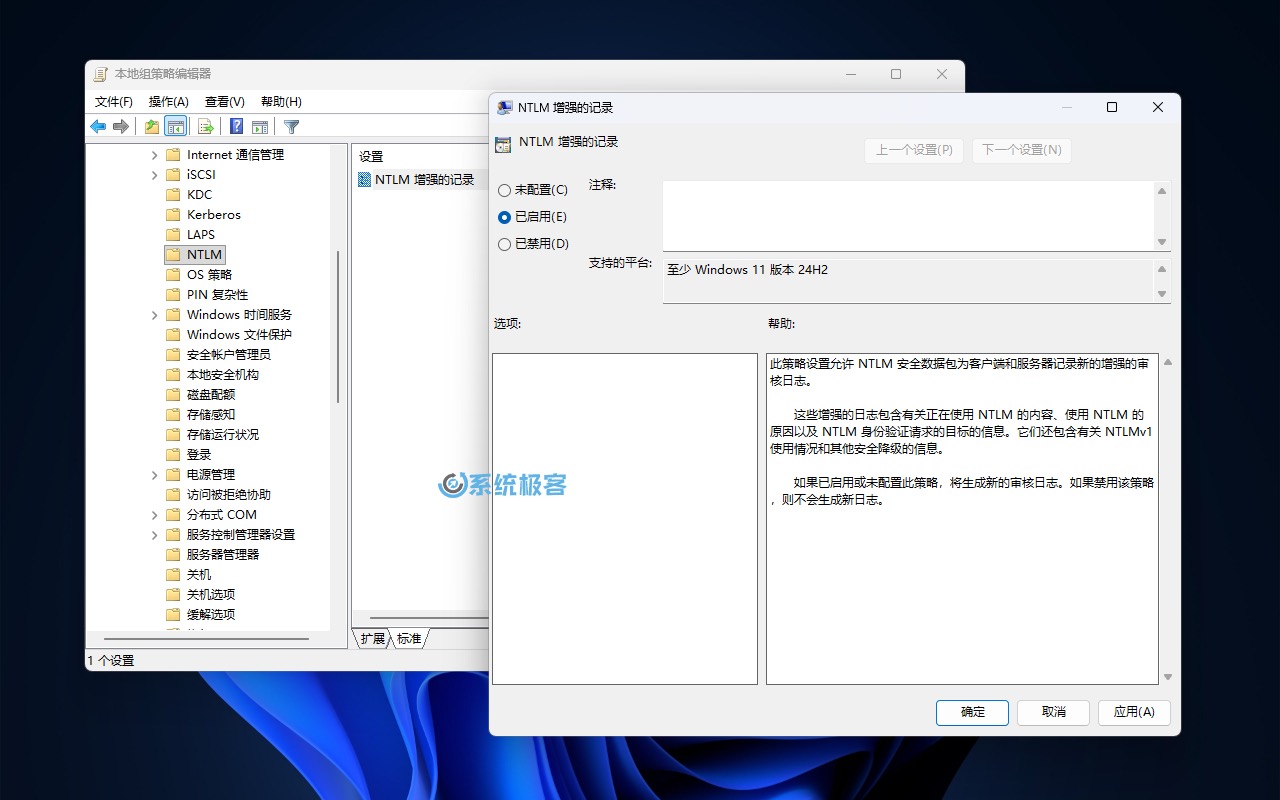

组策略控制

为了配合新的审计功能,微软还更新了相关的组策略设置,让管理员可以对 NTLM 身份验证进行更细致的审计:

- 在「管理模板」>「系统」>「NTLM」路径下,管理员可以启用「NTLM 增强的记录」策略,记录客户端和服务器上的 NTLM 身份验证尝试,并附带详细的验证过程元数据。

- 对于域控制器,可以在「管理模板」>「系统」>「Netlogon」路径下,通过「记录增强的全域 NTLM 日志」策略,进行独立控制。

这些设置旨在帮助企业实现对全域 NTLM 使用情况的集中审计。

日志记录细节

增强后的审计系统,为不同场景引入了新的事件 ID:

| 事件 ID | 描述 |

|---|---|

| 4020(信息) 和 4021(警告) | 记录客户端发起的身份验证尝试。 |

| 4022(信息) 和 4023(警告) | 记录服务器接收到的身份验证尝试。 |

| 4030-4031 | 记录跨域的域控制器日志。 |

| 4032-4033 | 记录同域内的域控制器日志。 |

- 每条日志都包含详细的验证过程信息,例如进程 ID、客户端信息、目标地址、以及 NTLM 安全标志等。

- 系统通过日志级别,来区分安全风险等级:标准的 NTLMv2 身份验证记录为「信息」级别;而使用 NTLMv1 的高风险场景,则标记为「警告」级别。

实施的关键时间节点

微软为这些变更制定了分阶段的部署时间表:

| 时间节点 | 实施内容 |

|---|---|

| 2025 年 8 月下旬 | 在 Windows 11 24H2 及更高版本客户端上,默认启用审计日志功能。 |

| 2025 年 11 月 | 开始在 Windows Server 2025 中推广部署。 |

| 2026 年 10 月 | 如果管理员尚未手动配置注册表项,BlockNTLMv1SSO的默认值将自动从审计模式(0)切换成强制模式(1)。 |

用户影响与社区反馈

- 由于新版 Windows 11 默认要求所有 SMB 连接都启用「SMB 签名」,并禁用了专业版中的来宾回退功能,已经有 Windows 11 24H2 用户表示,遇到了严重的兼容性问题。

- 微软指出,这些变更可能导致无法连接到部分第三方 NAS 设备,除非在这些设备上启用 SMB 签名,或放宽 Windows 系统的安全要求。

NAS 设备和老旧应用程序受到的影响比较严重:Reddit 上有不少用户反馈,在升级到 24H2 之后,访问 NAS 设备和共享文件时,会频繁遇到身份验证失败的问题。

与 Credential Guard 的交互关系

- 需要注意的是,这些变更仅适用于没有启用 Credential Guard 的设备。当启用了 Windows Credential Guard 时,

BlockNTLMv1SSO的控制将不会生效,因为 Credential Guard 本身就提供了针对 NTLMv1 攻击的全面防护。 - 不过,Credential Guard 自身也有局限性。启用后,用户将无法在 Wi-Fi、以太网(Lan)或 VPN 等环境中使用 NTLM 进行单点登录(SSO),特别是依赖

MS-CHAPv2的场景。不过,即使在「强制模式」下,手动输入凭据的方式也依然可用。

局限性和注意事项

BlockNTLMv1SSO注册表项主要针对用于单点登录(SSO)目的的 NTLMv1 派生凭据。对于依赖MS-CHAPv2等协议进行网络身份验证的企业,一旦开启「强制模式」,可能会导致部分流程中断。- 与 Credential Guard 提供的全面凭据保护不同,

BlockNTLMv1SSO的作用范围较为有限,只聚焦于 NTLMv1 加密算法本身。因此,建议在支持的平台上部署 Credential Guard,来获得更全面的安全防护。 - 对于仍在依赖 NTLMv1 身份验证的老旧应用程序和网络基础设施,相关企业应当尽快采取行动。务必利用当前的「审计阶段」识别所有依赖项,并在 2026 年 10 月自动切换前制定迁移计划。

迁移建议

- 微软建议在「审计阶段」充分利用新增的日志记录功能,积极审计 NTLM 的使用情况。这些事件日志有助于快速识别仍在依赖 NTLM 的应用程序、服务及用户。

- 对于暂时无法迁移到现代身份验证协议的环境,管理员可以手动设置

BlockNTLMv1SSO注册表项,在 2026 年 10 月后,依然停留在「审计模式」。但这并不能从根本上解决问题。

从长远来看,彻底迁移到更安全的身份验证机制,才是保障企业网络安全的根本之道。

最新评论

现在可以了

32位 Windows 版本,没毛病

32位下好后右键属性一看版本型号、安装包信息都TM是64位的

不错,还非常贴心的附上了下载链接。