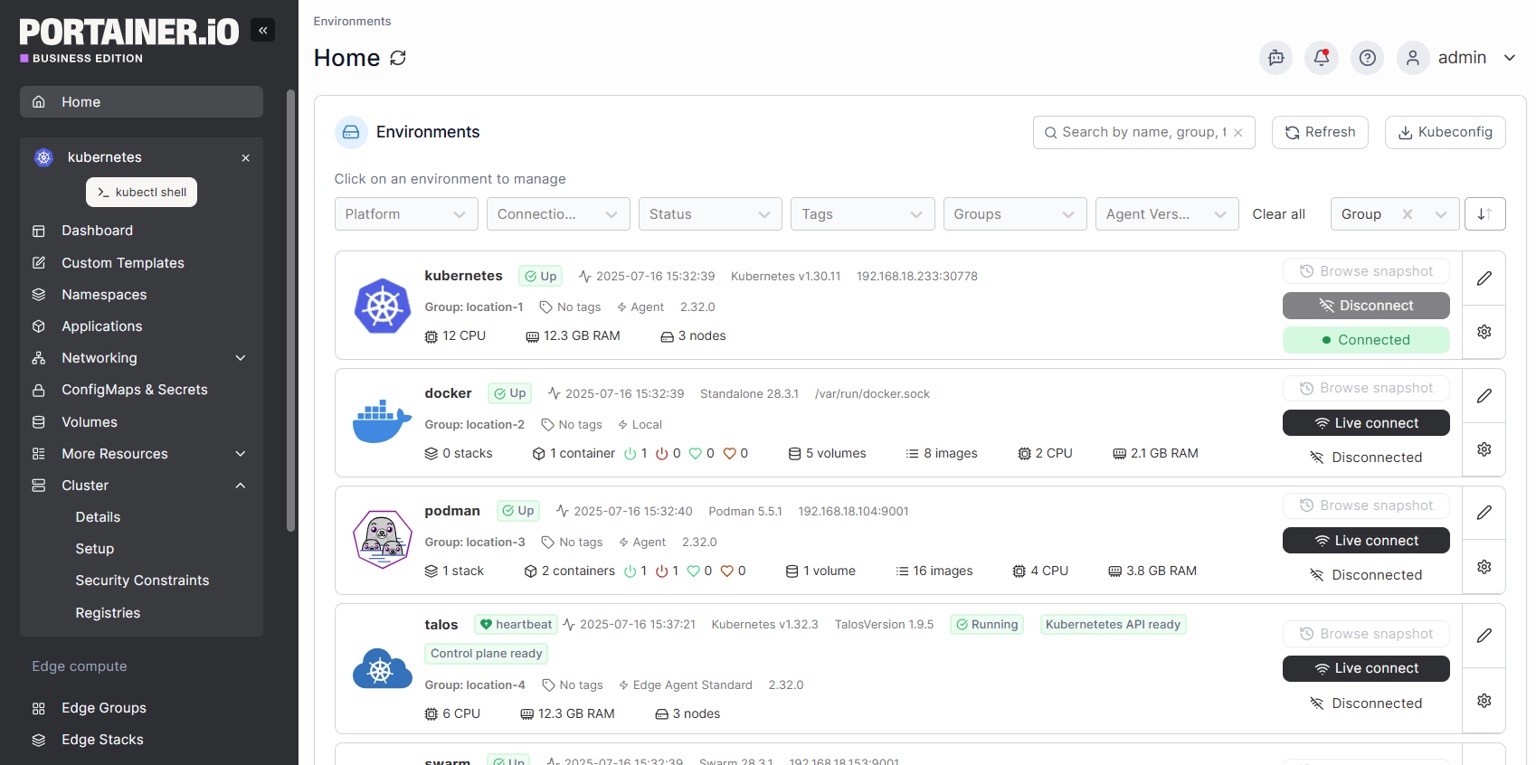

Portainer 2.33 LTS 正式发布!作为最新的「长期支持」版本,它整合了此前多个短期支持版本(STS)的新功能,并带来了大量更新与修复。

Portainer 2.33 LTS 新功能

全新的界面体验(BE、CE)

Portainer 对品牌形象进行了全面的现代化升级,全面覆盖了应用界面和官方网站。升级到新版本后,你会第一眼注意到——外观变了!

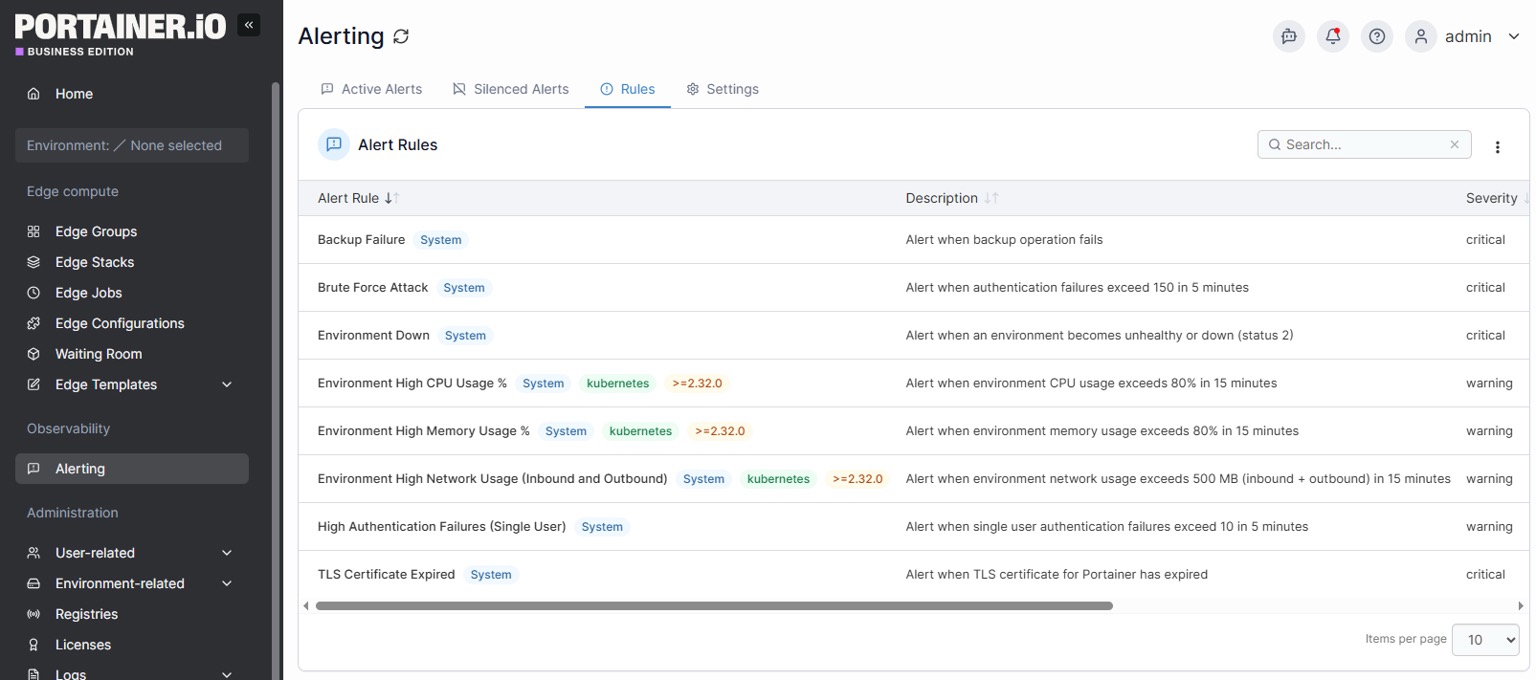

实验性功能:可观测性(BE)

可观测性(Observability) 是 Portainer 2.32 中推出的一项实验性新功能,现在也加入到了 LTS 版本。只要你的环境满足特定条件,就可以通过 Slack、Email 或 Webhook 等方式接收系统通知。

Kubernetes

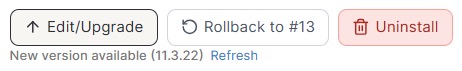

Helm 功能全面革新(BE、CE)

Portainer 2.33 LTS 带来了全新的 Helm 部署视图。现在,点击应用列表中的 Helm 部署,就能进入新的 Helm 详情页面。

- 你可以查看部署状态和配置细节,还能查看「修订历史」,升级 Chart 版本,或者在出现问题时回滚到之前版本。

- 你还能对比当前版本与历次修订的配置差异,清楚掌握每次变更的内容。

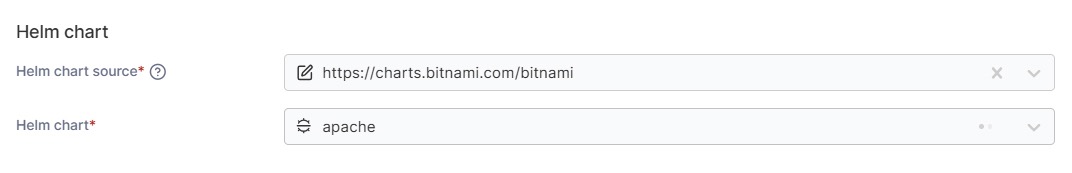

与此同时,从代码库部署 Helm Chart 的功能也得到了增强:

- 可以选择从哪个代码库列出 Chart;

- 可以指定要部署的 Helm Chart 版本;

- 提供对比视图,帮你更加直观的修改默认值。

为了提升加载速度,优化了从 Helm 仓库获取 Chart 的方式,并新增了按需手动刷新 Chart 版本列表的功能。

此外,你还可以清晰地看到某个 Chart 的具体来源,并对比它与上游版本之间的差异。

底层实现方面,新版本不再依赖 Helm 二进制文件,而是直接集成 Helm SDK。这与之前移除 Docker Compose 二进制文件的设计理念一致——不仅降低了潜在的 CVE 漏洞风险,性能和功能也得到了双重提升。

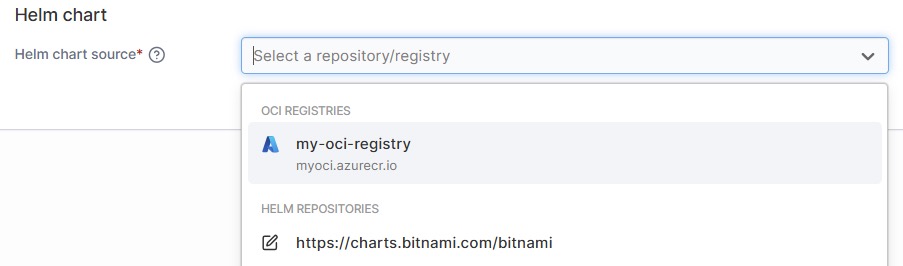

支持 OCI 格式的 Helm Chart(BE)

- 新增了对 OCI 格式 Helm Chart 的支持,这些 Chart 通过 OCI 镜像仓库进行分发。这类仓库的配置方式与镜像仓库相同。

- 在创建 Helm 部署时,任何已配置且包含 OCI Chart 的镜像仓库(并已授权对应命名空间),都会出现在「Helm Chart 来源」下拉菜单中。

新增命名空间操作员角色(BE)

- Portainer 2.33 LTS 新增了一个 Kubernetes RBAC 角色:命名空间操作员(Namespace Operator)。

- 它的权限与标准 Operator 相同,但作用范围仅限于指定命名空间,而非整个集群,让管理员在授权时更加灵活。

边缘计算

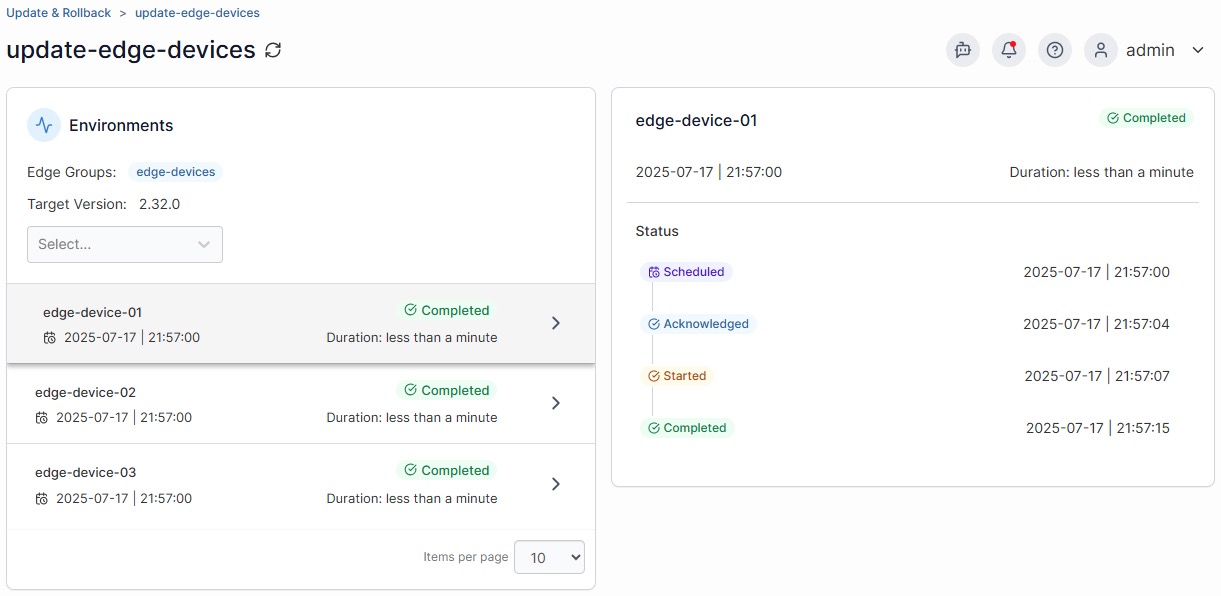

更新与回滚功能重大升级(BE)

边缘设备的更新与回滚功能得到全面升级:

- UI 设计焕然一新;

- 计划任务详情页面可以展示更多信息;

- 每个设备都有独立的状态报告,方便你确认组内设备是否全部更新成功。

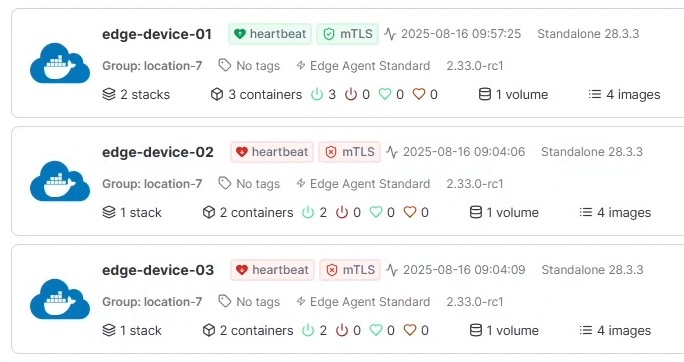

mTLS 功能改进(BE)

mTLS 功能也得到了升级:

- 现在,环境列表页面会多出一个图标,用来直观显示 mTLS 状态;

- UI 中的 mTLS 证书管理也更加完善,不再完全依赖 CLI;

- 你可以在边缘计算设置中,直接查看证书详情,主页上也能实时显示每个环境的 mTLS 状态与错误信息。

Docker

Docker Compose 代码补全与校验(BE、CE)

- 在网页编辑器中,新增了代码补全与校验功能,帮助你在编写和部署 Stack 文件时提升效率,减少语法错误。

- 目前仅支持 Docker Compose,未来计划支持 Kubernetes 清单文件。

功能增强与修复

Active Directory 认证支持 Kerberos(BE)

- 在 Active Directory 认证中,现在可以使用 Kerberos 绑定。你可以自由在 Simple 和 Kerberos 两种模式之间切换配置。

性能优化(BE、CE)

- 更多视图已迁移到 React 框架,并减少了拉取原始 Docker 快照的频率,大幅缩短了加载时间;

- 优化了部分数据处理逻辑,减少重复运算,显著提升了一些场景下界面与数据的加载速度。

最新评论

并不完全相同

是不是和KB5077241更新日志重复了

😪

严重bug,官网已撤回