安全研究人员发现了 Microsoft Azure 中的一个设计缺陷。该漏洞可能使威胁行为者获得对 Azure Storage 存储账户的访问权限并完全控制环境。

据 Orca Security 的研究人员称,该设计缺陷存在于一个名为共享密钥授权的机制中。在创建 Azure Storage 帐户时默认启用共享密钥授权,而且可以轻易地被利用。

在设置 Azure 存储帐户时,Azure 会自动生成两个 512 位的存储帐户访问密钥。用于授权数据访问的访问密钥总长度为 512 位。数据访问可以通过共享密钥授权,或使用共享密钥签名的 SAS 令牌实现。

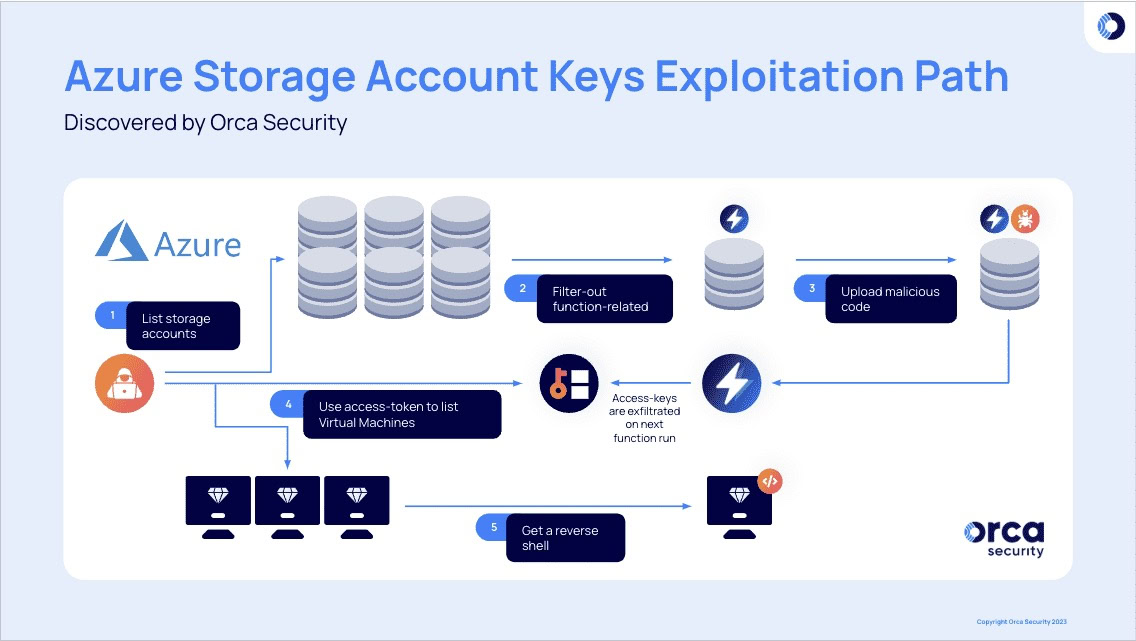

Orca Security 发现,威胁行为者可以操纵 Azure Functions 来窃取高特权身份的访问令牌。这意味着,入侵到 Storage Account Contributor 角色的黑客有可能访问敏感的业务资产,并在虚拟机上执行远程代码(RCE)。

窃取凭证和升级权限虽然听起来很可怕,但相当容易。一旦攻击者找到分配有强大托管身份的函数应用程序的存储帐户,就可以代表其运行代码,从而获得订阅权限升级(PE)。

Orca Security

微软:Azure 存储账户中的共享密钥授权是「设计缺陷」

微软安全响应中心调查了这个问题,并得出结论:这是一个设计缺陷而不是安全问题。Microsoft 建议 IT 管理员应该禁用 Azure 共享密钥授权,并改用 Azure Active Directory 身份验证。

Microsoft 还计划默认禁用新 Azure Storage 账户的共享访问签名授权。然而,目前还没有关于此更新的时间表信息。同时,建议 IT 管理员了解有关如何为 Azure 存储账户使用基于身份验证授权的更多信息。

最新评论

不行 还是不允许

第一个方法命令执行都成功,最后没反应,第二个方法,包都下下来了,安装界面也能打开,但是有几个安装时提示要关闭系统的应用才能继续装,powershell安装也一样 应用安装失败,错误消息: 错误 0x80073D02: 无法安装,因为需要关闭以下应用: Microsoft.DesktopAppInstaller_1.25.340.0_x64__8wekyb3d8bbwe。 (0x80073d02)

可能是网站不稳定,过会儿再试呗。

请教403错误是什么情况??? Extracting UUP converter... Retrieving aria2 script for Microsoft Store Apps... 07/07 22:32:12 [ERROR] CUID#7 - Download aborted. URI=https://uupdump.net/get.php?id=adf22284-b67d-4ffe-b3c3-cc0209447019&pack=neutral&edition=app&aria2=2 Exception: [AbstractCommand.cc:351] errorCode=22 URI=https://uupdump.net/get.php?id=adf22284-b67d-4ffe-b3c3-cc0209447019&pack=neutral&edition=app&aria2=2 -> [HttpSkipResponseCommand.cc:239] errorCode=22 The response status is not successful. status=403